“De Militaire Inlichtingen- en Veiligheidsdienst (MIVD) onthult werkwijze Chinese spionage in Nederland.”

Bijna niemand zal bovenstaande kop begin deze maand ontgaan zijn.

De MIVD ontdekte geavanceerde Chinese malware die de spionage mogelijk maakte. Een Chinese statelijke actor is hiervoor verantwoordelijk. Dit stelt de MIVD op basis van eigen inlichtingen vast.

De MIVD trof de malware (RAT) vorig jaar bij de krijgsmacht aan op een losstaand computernetwerk. Het netwerk zou gebruikt worden voor niet verder omschreven Research and Development doeleinden (R&D).

Remote Access Trojan (RAT)

RAT staat voor Remote Access Trojan. Een RAT is dus malware die specifiek voor een bepaald systeem geschreven wordt. Wat deze trojans in ieder geval gemeen hebben, is dat ze niet gericht zijn om toegang tot een systeem te verkrijgen maar om toegang tot een systeem te behouden. Vaak zelfs ook nog nadat een getroffen systeem gepatcht is.

Fortigate Vulnerability

De aanvallers hebben in dit geval misbruik gemaakt van een bekende kwetsbaarheid (CVE-2022-42475) op FortiGate apparaten. Door misbruik te maken van deze kwetsbaarheid waren de aanvallers in staat om root access tot het Fortigate apparaat te krijgen. Root access is de hoogst mogelijke toegang die je op een apparaat kan krijgen. Met deze rechten was het vervolgens dan ook mogelijk voor de aanvallers om de RAT op het apparaat te installeren. Na deze twee acties uitgevoerd te hebben blijven aanvallers toegang houden en krijgen ze de kans om verder door te dringen tot het netwerk.

Edge Devices

Dit soort type aanvallen worden vaak (initieel) uitgevoerd op Edge devices. Dit was ook bij de krijgsmacht het geval. Met Edge devices worden apparaten bedoeld die aan de rand van het netwerk opereren. Denk bijvoorbeeld aan firewalls, VPN-servers en e-mailservers. Vaak hebben Edge devices een directe verbinding met internet en worden deze devices niet additioneel beveiligd. Hierdoor vormen ze een zeer interessant doelwit voor aanvallers. Er is dan ook een duidelijke trend te zien in misbruik van kwetsbaarheden in publiek benaderbare Edge devices.

Bron: Lees het volledige artikel op de site van het Nationaal Cyber Security Centrum. Er worden daar ook nog een aantal beveiligingsmaatregelen beschreven en staat er een link naar uitgebreide (technische) documentatie over deze specifieke malware.

NodeZero by NetBoss

NodeZero by NetBoss maakt het mogelijk om zelf volledig autonoom een volwaardige interne of externe pentest uit te voeren. Tijdens de pentest worden dezelfde aanvalstechnieken en tools gebruikt die door hackers worden gebruikt. Ook worden aanvalspatronen gevolgd die normaliter alleen gebruikt worden bij geavanceerde aanvallen. Kwetsbaarheden, misconfiguraties en gevaarlijke defaults worden verzameld en kunnen zelfs binnen één aanval gecombineerd worden.

NodeZero by NetBoss & RAT

Bij de aanval die bij de krijgsmacht heeft plaatsgevonden, is er dus eerst gebruik gemaakt van een kwetsbaarheid om volledige toegang tot het Fortigate apparaat te krijgen. Vervolgens is er meteen een Remote Access Trojan (RAT) geïnstalleerd zodat de aanvallers op elk moment toegang konden krijgen.

NodeZero by NetBoss kan ook gebruik maken van een Remote Access Trojan.

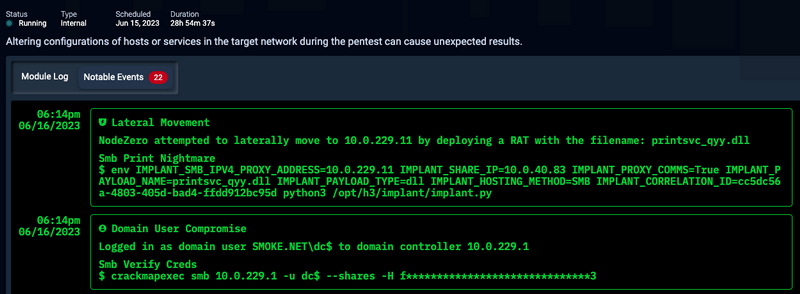

NodeZero by NetBoss voert geavanceerde post-exploitatie uit met de NodeZero RAT. Met post-exploitatie worden de acties bedoeld die uitgevoerd kunnen worden na het initieel toegang verkrijgen tot een apparaat. NodeZero is in staat om deze externe toegangstools (RAT's) te installeren en aan te sturen tijdens het uitvoeren van pentesten. Deze functie stelt het platform in staat om gedetecteerde zwakke plekken en kwetsbaarheden te gebruiken die door aanvallers kunnen worden gebruikt om externe toegang te verkrijgen. Zodra het platform toegang heeft, blijft het nieuwe aanvalspaden verkennen en beoordeelt het platform de impact op uw organisatie. NodeZero installeert deze RAT's om uitgebreidere post-exploitatie op hosts uit te kunnen voeren. Denk bijvoorbeeld aan veelvoorkomende MITRE ATT&CK®-technieken zoals het verzamelen van systeeminformatie en het verkrijgen van credentials (credential dumping).

Tijdens het uitvoeren van en pentest genereert NodeZero een melding waar te zien is dat er een poging wordt ondernomen om een RAT te installeren.

In een eerdere blog heb ik een volledig autonoom aanvalspad laten zien waar NodeZero gebruik maakte van een kwetsbaarheid en zo root access tot het systeem kreeg. Hierdoor kon het platform een RAT installeren. Na het installeren van de RAT was NodeZero in staat om aanvullende credentials te verkrijgen (credential dumping) en om met deze gegevens uiteindelijk te komen tot een volledige domain compromise.

Lees hier de eerdere blog over een aanvalspad waar ook een RAT werd ingezet.

Find-Fix-Verify met NodeZero by NetBoss